Наблюдая, как они наблюдают за нами: как веб-сайты передают конфиденциальные данные третьим лицам

Что такое TellTaleURL?

URL-адреса являются наиболее часто отслеживаемой частью информации. Невинный выбор структурирования URL-адреса на основе содержимого страницы может упростить изучение истории посещений, адресов, сведений о работоспособности или более конфиденциальных данных пользователей. Они содержат конфиденциальную информацию или могут привести к странице, которая содержит конфиденциальную информацию.

Мы называем такие URL-адреса как TellTaleURL или “рассказывающие” URL.

Давайте посмотрим на некоторые примеры таких URL.

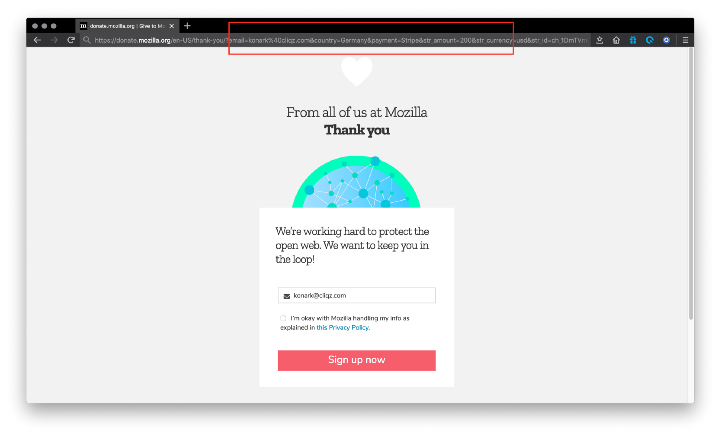

ПРИМЕР № 1:

Сайт: donate.mozilla.org (исправлено)

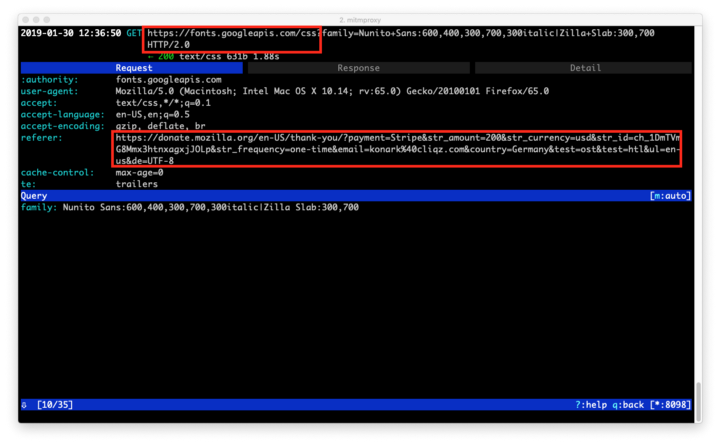

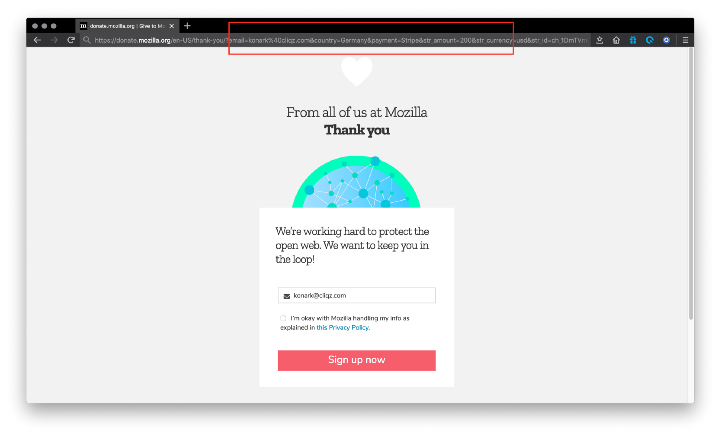

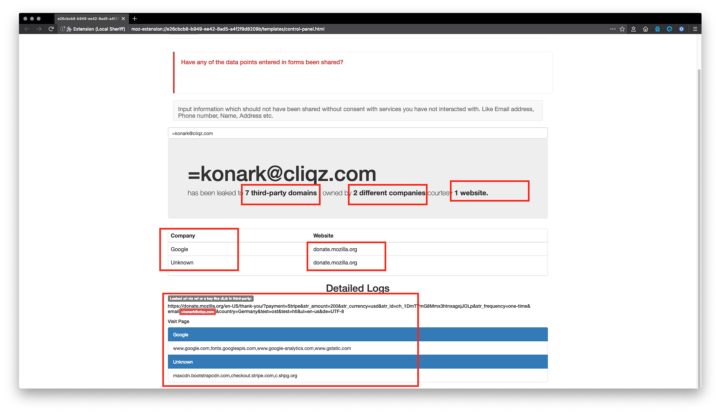

После того, как вы закончили процесс оплаты на donate.mozilla.org, вы будете перенаправлены на страницу благодарности. Если вы внимательно посмотрите на URL, показанный на скриншоте ниже, он содержит некоторую личную информацию, такую как электронная почта, страна, сумма, способ оплаты.

Теперь, поскольку эта страница загружает некоторые ресурсы от третьих сторон, а URL-адрес не очищается, эта же информация также передается третьим сторонам через реферера и в качестве значения внутри полезной нагрузки, отправляемой третьим сторонам.

В данном конкретном случае было 7 третьих сторон, которым эта информация была передана.

Mozilla попросила исправить эти проблемы, более подробную информацию можно найти здесь: https://bugzilla.mozilla.org/show_bug.cgi?id=1516699

ПРИМЕР № 2:

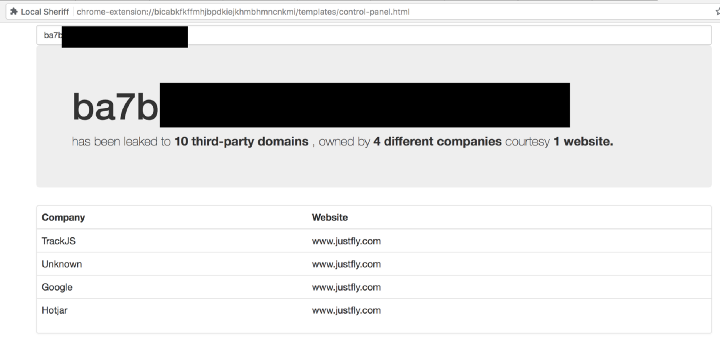

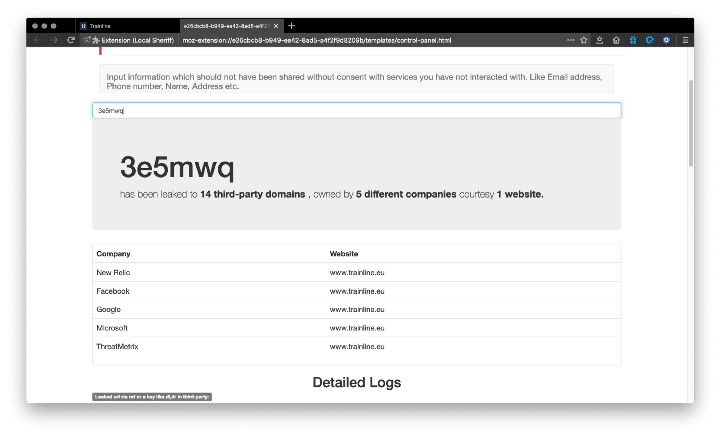

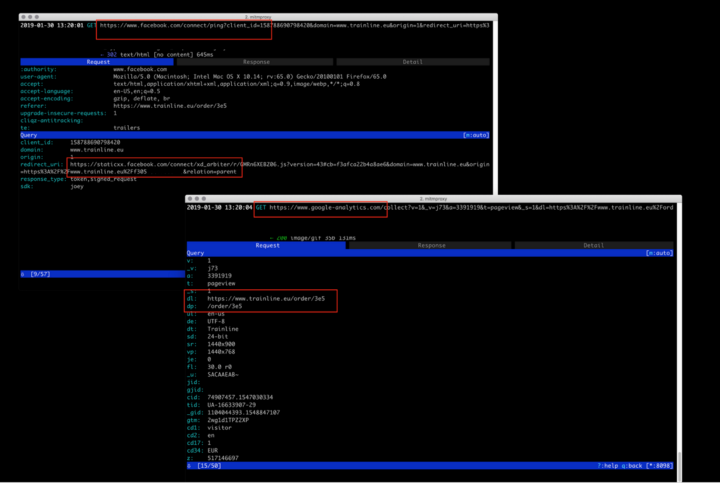

Веб-сайт: trainline.eu, JustFly.com (последняя проверка: 18 августа)

Как только вы совершите покупку, например, билеты на поезд / авиабилеты, вы получите электронное письмо со ссылкой для управления бронированием. В большинстве случаев, когда вы нажимаете на ссылку, вам показываются детали бронирования - без необходимости вводить какие-либо дополнительные данные, такие как код бронирования, имя пользователя / пароль.

Это означает, что сам URL содержит некоторый токен, который является уникальным для пользователя и обеспечивает доступ к бронированию пользователей.

Случается, что эти URL-адреса также передаются третьим сторонам, предоставляя таким сторонним лицам очень конфиденциальные данные и доступ к вашим заказам.

ПРИМЕР № 3:

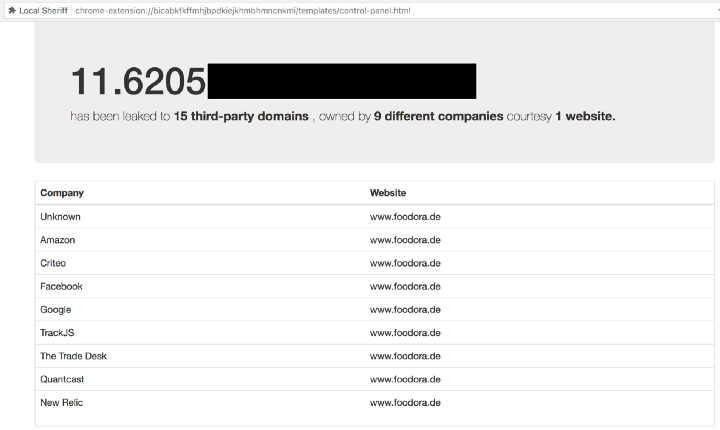

Веб-сайт: foodora.de, grubhub.com (последняя проверка: 18 августа)

Одним из предварительных условий для заказа еды онлайн является ввод адреса, по которому вы хотите, чтобы еда была доставлена.

Некоторые популярные веб-сайты доставки еды преобразуют адрес в точные значения широты и долготы и добавляют их в URL.

URL-адрес также предоставляется третьим сторонам, что может привести к утечке информации о месте проживания пользователя.

Чтобы внести ясность, не только эти сайты страдают от таких утечек. Эта проблема существует везде - это ситуация по умолчанию, а не редкость. На западе такое наблюдалось с Lufthansa, Spotify, Flixbus, Emirates и даже с медицинскими провайдерами.

Риски “рассказывающих” URL-адресов:

- Сайты небрежно передают конфиденциальную информацию множеству сторонних разработчиков.

- Чаще всего без согласия пользователей.

- Более опасно: большинство веб-сайтов не знают об этих утечках при внедрении сторонних сервисов.

Трудно ли решить эти проблемы?

Использование сторонних сервисов необходимо не только для оптимизации и улучшения цифрового продукта, но и того, как пользователи взаимодействуют с продуктом.

В этом случае вызывает беспокойство не использование сторонних сервисов, а реализация этих сервисов. Владельцы должны всегда иметь контроль над своим сайтом и тем, чем сайт делится со сторонними сервисами.

Именно этот контроль необходимо использовать для ограничения утечки пользовательской информации.

Это не гигантская задача, это просто вопрос сохранения основного права на неприкосновенность частной жизни.

Например:

- Личные страницы должны иметь метатеги noindex.

- Ограничение присутствия сторонних сервисов на личных страницах.

- Referrer-Policy на страницах с конфиденциальными данными.

- Внедрение CSP и SRI. Даже с огромным количеством сторонних сервисов CSP, SRI не включены на большинстве веб-сайтов.

Представляем Local-Sheriff:

Учитывая, что такая утечка информации опасна как для пользователей, так и для организаций, то почему это широко распространенная проблема?

Одна из главных причин, по которой эти проблемы существуют, - это недостаточная осведомленность.

Хорошей отправной точкой для веб-сайтов является просмотр утечки информации или обнаружение присутствия TellTaleURL.

Но чтобы выяснить, происходит ли то же самое с веб-сайтами, которые вы обслуживаете или посещаете, вам необходимо изучить некоторые инструменты для проверки сетевого трафика, понять отношения между первой и третьей стороной, а затем убедиться, что эти инструменты открыты во время процесса транзакции.

Для преодоления этого пробела был создан инструмент, который:

- Прост в установке.

- Отслеживает и сохраняет все данные, которыми обмениваются веб-сайты и третьи стороны - локально на компьютере пользователя.

- Помогает определить пользователей, которых компании отслеживают в Интернете.

- Имеет интерфейс для поиска информации, передаваемой третьим лицам.

После установки Local-Sheriff в фоновом режиме:

- Используя API WebRequest, он контролирует взаимодействие между первой стороной и третьей.

- Классифицирует, какой URL является первым и сторонним.

- Поставляется с копией базы данных из WhoTracksMe. Чтобы сопоставить, какой домен принадлежит какой компании.

- Предоставляет интерфейс, в котором вы можете искать значения, которые, по вашему мнению, являются вашими личными, и видеть, какие сайты передают его третьим сторонам. Например: имя, адрес электронной почты, адрес, дата рождения, cookie и т. д.

Возвращаясь к ПРИМЕРУ № 1

Сайт: donate.mozilla.org

Пользователь установил Local-Sheriff и служит донором для mozilla.org.

Нажмите на значок, чтобы открыть интерфейс поиска.

Введите emailID, используемый на сайте donate.mozilla.org.

Видно, что адрес электронной почты, использованный во время пожертвования, был разделен с ~ 7 сторонними доменами.

Вы можете попробовать его самостоятельно, если установите:

Firefox: https://addons.mozilla.org/de/firefox/addon/local-sheriff/

Chrome: https://chrome.google.com/webstore/detail/local-sheriff/ckmkiloofgfalfdhcfdllaaacpjjejeg